Business Continuity & Notfallmanagement

Wir agieren mit unseren zertifizierten Beratern sowohl als Auditor im Rahmen einer Zertifizierung Ihres ISMS, DSMS, IDSMS, BCMS und unterstützen Sie auch bei der Implementierung eines solchen Managementsystems. Darüber hinaus bereiten wir Sie vor und begleiten Sie bei externen Audits nach Compliance-Standards, wie ISO 27001, BSI IT-Grundschutz, EU-DSGVO, PCI-DSS, PSD2, BaFin (BAIT, ZAIT, MaRisk), KRITIS/B3S, TISAX, SOC 2 und HIPAA.

Business Continuity Management (BCM)

Wir entwickeln für Sie ein individuelles Business Continuity Management System auf Basis der ISO 22301, BSI 100-4 Notfallmanagement und betten dieses in Ihr vorhandenes ISMS z.B. gemäß ISO 27001 ein. Auch prüfen und testen wir Ihr vorhandenes System mittels eines internen Reviews oder im Rahmen einer Krisenübung.

Unsere Leistungen umfassen:

- Entwicklung eines Business Continuity Management Systems (BCMS) auf Basis der ISO 22301

- Entwicklung eines Disaster-Recovery-Plans (DRP)

- Durchführung von Krisenübungen zur Überprüfung und Verbesserung des BCMS, DRP und der Krisenkommunikation in der Organisation

- Klassifizierung von Bedrohungsszenarien und Erarbeitung von zugehörigen Eskalationsmaßnahmen

- Erstellung von Checklisten

- Awareness Szenarios und Training

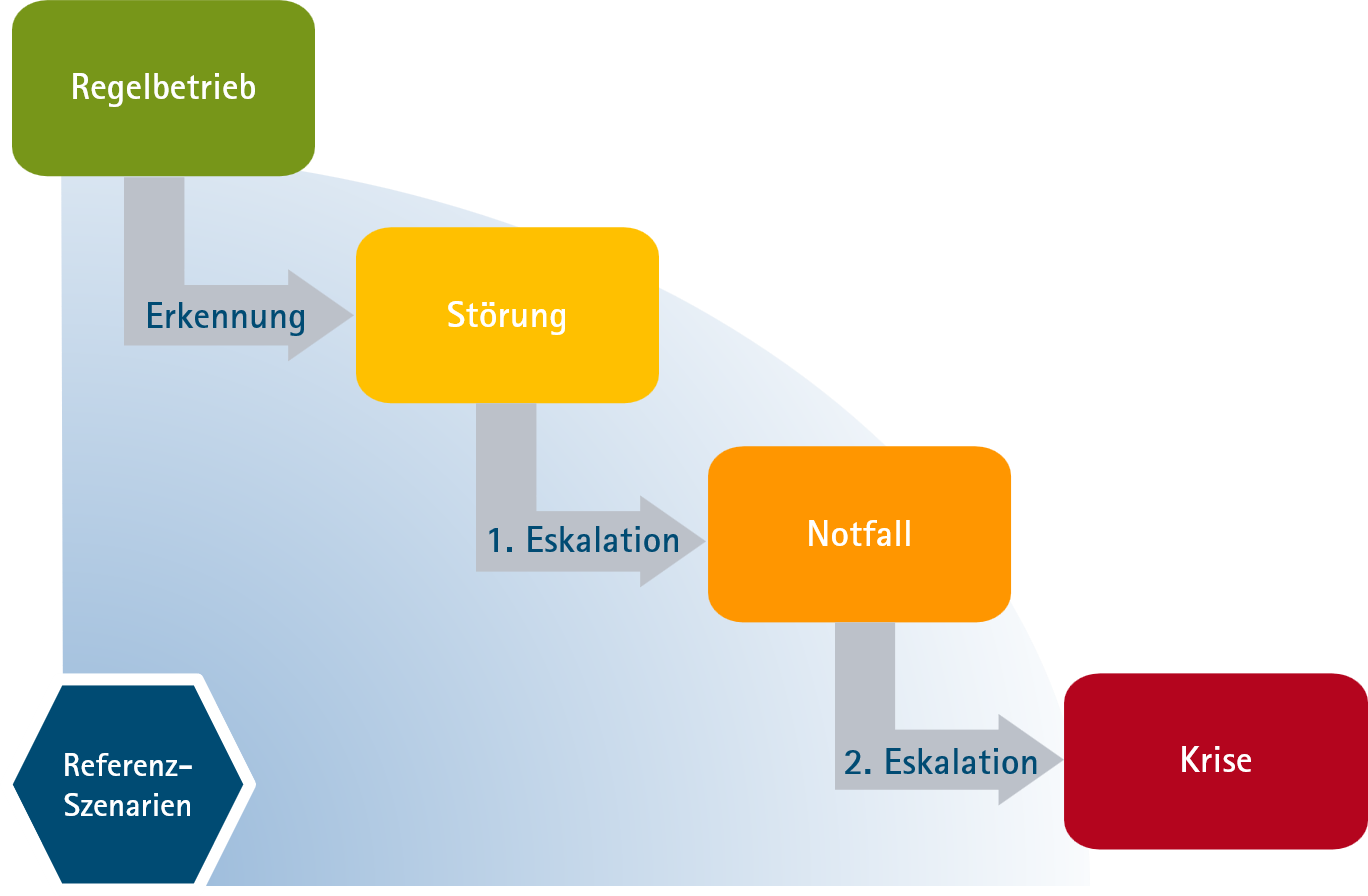

Bei der Planung der Maßnahmen im BCM orientieren wir uns an folgenden Eskalationsstufen, um je nach Situation adäquat reagieren zu können:

Vorteile eines BCMS

Das BCMS und DRP hilft nicht nur in verschiedenen Krisenszenarien handlungsfähig zu bleiben, die Existenz zu sichern und effektiv und effizient agieren zu können. BCMS und DRP sichert durch ihren strukturierten und ganzheitlichen Ansatz den Betrieb Ihrer Kernprozesse.

BCM und DRP bieten durch ihren strukturierten und ganzheitlichen Ansatz viele Vorteile für Unternehmen die potentiell mit Störungen ihrer organisatorischen Abläufe rechnen müssen, diese sind weitgefächert und sind unter anderem (nicht nach Priorität sortiert):

- Reduktion der Ausfall- und Wiederherstellzeiten von Prozessen und Anwendungen im Falle von Störungen oder Krisen

- Strukturierte Vorgehensweise und klare Kommunikationswege bei Vorfällen

- Klare Verantwortlichkeiten und Zuständigkeiten

- Ganzheitliche Risikobetrachtung im Business-Kontext und deren Mitigation

- Strukturierte Einbeziehung des Top-Managements

- Sicherstellung von Compliance-Anforderungen z.B. KRITIS, ISO 27001:2013

- Erhöhte Stabilität der Geschäftsprozesse durch Störungssicherheit

- Mehr Vertrauen Ihrer Kunden durch nachweisliche Daten und Prozesssicherheit

Implementierung mittels des BCMS-Zyklus

Durch die Verwendung unseres BCMS-Zyklus gewährleisten wir die Implementierung eines risikoorientierten BCMS zur Sicherung Ihrer geschäftskritischen Prozesse:

Notfallmanagement

Notfallmanagement als Teil des BCM (1. Eskalationsstufe) umfasst das geplante und organisierte Vorgehen, um die Widerstandsfähigkeit der zeitkritischen Geschäftsprozesse nachhaltig zu stärken, angemessen auf Schadensereignisse zu reagieren und den Geschäftsbetrieb so schnell wie möglich wieder aufzunehmen. Ein solides Fundament für effektives Notfallmanagement bildet der Notfallplan, der Begrifflichkeiten, Prozesse und Maßnahmen zum Umgang mit Notsituationen präzise definiert.

Wir bieten nicht nur umfassende Einführungen in das BCM, sondern unterstützen auch aktiv bei der Implementierung eines Notfallmanagements. Dabei fokussieren wir uns auf Notfälle, die Auswirkungen auf Ihre IT haben. Darüber hinaus führen wir praxisnahe IT-Krisenübungen, bekannt als Tabletop Exercises, in Ihrem Unternehmen durch. Diese simulierten Szenarien ermöglichen es, Reaktionsfähigkeit zu testen und Abläufe zu optimieren.

Notfallplan

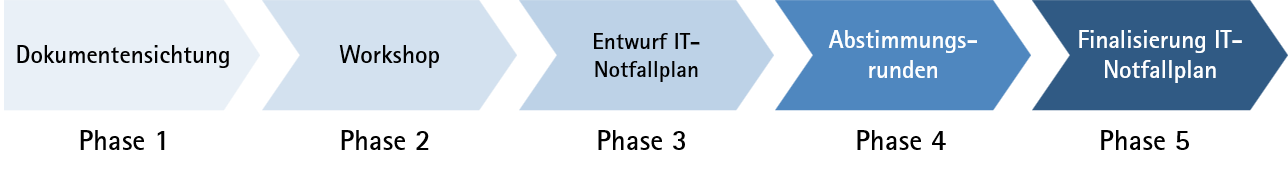

Wir erstellen für Sie einen IT-Notfallplan, welcher die Grundlage für effektives Notfallmanagement ist. Dieses Dokument bietet eine detaillierte Übersicht über Prozesse, Rollen, Kontaktdaten, Definitionen von Notfällen und potenzielle Bedrohungen, die speziell auf Ihr Unternehmen zugeschnitten sind. Typischerweise folgen wir dabei folgendem Vorgehen:

Unser Prozess zur Erstellung eines umfassenden IT-Notfallplans beinhaltet die systematische Abfrage und Analyse wesentlicher Informationen (Phase 1):

1. Geschäftskritische Assets: Identifikation und Auflistung der kritischen Prozesse, Anwendungen und Systeme, die für Ihren Geschäftsbetrieb unerlässlich sind.

2. Risikoanalyse und -bewertung: Durchführung einer Business Impact Analyse sowie ggf. einer Risikoanalyse für Prozesse, Applikationen und IT-Systeme zur Bewertung möglicher Auswirkungen und Risiken.

3. Backup-Pläne und Wiederherstellungsverfahren: Überprüfung bestehender Backup-Pläne und Wiederherstellungsverfahren sowie Identifikation möglicher Ergänzungen oder Verbesserungen.

4. Recovery-Prozeduren: Evaluierung vorhandener Recovery-Prozeduren für eine effektive Wiederherstellung nach einem Notfall.

5. Externe Dienstleister: Erfassung von externen Dienstleistern, die im Notfall Szenario Teile des Betriebs übernehmen oder mitverantwortlich sind.

6. Wichtige Kontaktadressen: Zusammenstellung der wichtigsten Kontaktadressen für Notfall- und Krisenszenarien, inklusive Datenschutzbeauftragte, IT-Sicherheitsbeauftragte, Geschäftsführung, Abteilungsleiter, Kunden, Lieferanten und Dienstleister.

7. Dokumentation des Standorts: Erfassung von Standortinformationen wie Gebäude, Rechenzentrum und Serverraum für eine umfassende Standortdokumentation.

8. Dokumentation sicherheitsrelevanter Einrichtungen: Aufzeichnung von Sicherheitsvorkehrungen wie Notstromversorgung, Feuerlöschanlagen, Temperaturüberwachung und Alarmsystemen.

9. Krisenstab/IT-Notfallteam: Identifikation und Definition der wichtigsten Personen für den Krisenstab und das IT-Notfallteam, inklusive Geschäftsführung, IT-Leitung, Datenschutz- und IT-Sicherheitsbeauftragte sowie Kommunikationsbeauftragte.

10. Anforderungen an Hochverfügbarkeit und Redundanz: Klärung von Anforderungen bezüglich Hochverfügbarkeit und Redundanz für spezifische Geschäftsprozesse, Applikationen und Systeme.

In unserem Prozess zur Erstellung Ihres IT-Notfallplans nimmt der zweite Schritt – der Workshop in Phase 2 – eine zentrale Rolle ein. Sollten Informationen nicht vollständig oder detailliert genug vorliegen, bietet dieser Workshop eine ausgezeichnete Gelegenheit, diese Lücken zu schließen. Unser Workshop zielt darauf ab, unternehmensspezifische Details zu identifizieren und festzulegen, um diese gezielt in Ihren Notfallplan zu integrieren. Dabei werden individuelle Besonderheiten Ihres Unternehmens herausgearbeitet, um eine maßgeschneiderte Lösung für Ihr Notfallmanagement zu entwickeln. Unsere Experten bringen ihr Fachwissen ein, um die Workshop-Ergebnisse präzise zu dokumentieren und in den Notfallplan zu implementieren.

Basierend auf den gesammelten Informationen und den Ergebnissen des Workshops erstellen wir einen ersten Entwurf Ihres maßgeschneiderten IT-Notfallplans (Phase 3). Dieser umfasst definierte Prozesse, klare Handlungsanweisungen und detaillierte Schritte zur Wiederherstellung Ihrer geschäftskritischen IT-Systeme.

In der vierten Phase stehen wir im engen Austausch mit Ihrem Team, um den Entwurf des IT-Notfallplans zu überprüfen und sicherzustellen, dass alle Anforderungen und spezifischen Unternehmensdetails berücksichtigt sind. Wir führen bei Bedarf mehrere Abstimmungsrunden durch, um sicherzustellen, dass der Plan Ihre individuellen Bedürfnisse erfüllt.

Nach erfolgreichen Abstimmungsrunden und sorgfältiger Überarbeitung finalisieren wir Ihren maßgeschneiderten IT-Notfallplan in der letzten Phase. Dieser umfassende Plan wird sorgfältig dokumentiert und für eine reibungslose Umsetzung im Notfall vorbereitet. Sie erhalten eine ausgereifte, praxiserprobte Lösung, die darauf ausgerichtet ist, Ihre Geschäftskontinuität zu schützen.

IT-Krisenübungen: Cyberresilience und Tabletop Exercise (TTX/TTE)

Teil des IT-Notfallplans ist die Empfehlung zur Durchführung von IT-Krisenübungen. Unsere IT-Krisenübungen wie Tabletop Exercises bieten einen realistischen Rahmen, um potenzielle Krisenszenarien zu simulieren. Ihr Team kann in einer sicheren Umgebung auf reale Bedrohungen reagieren, ohne das Unternehmen zu gefährden.

Wir durchspielen Szenarien wie Cyberangriffe, Datenverlust oder Systemausfälle, um die Fähigkeiten Ihrer Teams zu verbessern und Prozesse zu optimieren. Durch diese Übungen identifizieren wir Schwachstellen in Notfallplänen, schulen Ihr Team, verbessern die Kommunikation und entwickeln effektive Lösungsstrategien.

Für eine umfassende Überprüfung Ihrer Cyber-Widerstandsfähigkeit bieten wir darüber hinaus hochwertige Dienste wie Penetrationstests und Red Teaming an. Unsere OSCP-zertifizierten Penetrationstester analysieren Ihre Systeme, um potenzielle Schwachstellen präzise zu identifizieren. Beim Red Teaming simulieren wir realistische Angriffsszenarien, um die Sicherheitslage Ihres Unternehmens ganzheitlich zu prüfen.